Definición de Hacker Ético

Persona que actúa como un atacante y evalúa la postura de seguridad de una red informática con el fin de minimizar el riesgo

- Diferenciar Hacker Ético de Cibercriminal

El punto clave para diferenciarlos es el nivel de permiso para realizar la prueba de pentesting. Si se tiene permiso entra dentro de la legalidad y el marco de Ético.

Si se usa con motivo de beneficio propio se considera Cibercriminal.

Tipos de Hacker

White Hat

Trabajan para proteger sistemas y redes identificando vulnerabilidades y ayudando a corregirlas.

Black Hat

Hackers maliciosos que buscan explotar vulnerabilidades con fines ilegales, como robar información, dañar sistemas o cometer fraudes.

Grey Hat

Están en algún lugar intermedio entre los sombreros blancos y los sombreros negros. A menudo, realizan actividades de hacking sin autorización, pero con intenciones no necesariamente maliciosas.

Script Kiddie

Tienen habilidades limitadas y a menudo se basan en herramientas y scripts preexistentes para llevar a cabo ataques.

Tipos de Cibercriminal

Crimen Organizado

Grupos organizados con jerarquía y reparto de tareas destinados al beneficio monetario.

Hacktivista

Atacantes con fines políticos y sociales.

Patrocinado por el Estado

Financiados por gobiernos para atacar otros gobiernos o espiar.

Insiders

Empleados descontentos que desde dentro deciden atacar.

Tipos de Pentesting

Según el conocimiento del sistema:

Caja Negra

Tienen un conocimiento nulo del sistema o red que se está evaluando. Esto simula una situación en la que un atacante externo intenta comprometer el sistema sin información privilegiada.

Caja Blanca

Tienen un conocimiento completo y detallado del sistema o red que se está evaluando, incluyendo documentación, planos de red, diagramas de arquitectura, contraseñas y otros detalles privilegiados.

Caja Gris

Se sitúa entre los enfoques de caja negra y caja blanca. Los evaluadores tienen un conocimiento parcial del sistema, lo que significa que conocen algunos aspectos internos, pero no todos.

Según el ámbito

Ingeniería Social

Evalúa la vulnerabilidad de una organización a las manipulaciones humanas y psicológicas. Implica el uso de técnicas de persuasión y manipulación para obtener información confidencial o acceso no autorizado a sistemas y datos.

Física Perimetral

Evalúa la seguridad de la red y sistemas en el perímetro de una organización, es decir, la parte de la infraestructura que está más expuesta a amenazas externas.

Red Externa

Evalúa la seguridad de los sistemas y servicios que son accesibles desde la Internet o desde redes externas a la organización.

Red Interna

Evalúa la seguridad de la red y sistemas dentro de la infraestructura de una organización, específicamente en áreas que no son directamente accesibles desde el exterior.

Metodologías Profesionales de Pentesing

MITRE ATT&CK

El MITRE ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge) es un marco de conocimiento que describe las tácticas, técnicas y procedimientos utilizados por ciberdelincuentes en diferentes etapas de un ataque cibernético.

Fue desarrollado por el MITRE Corporation para ayudar a las organizaciones a comprender y defenderse mejor contra amenazas cibernéticas.

Tácticas del marco MITRE ATT&CK

- Obtención de Acceso Inicial

- Ejecución de Software Malicioso

- Persistencia

- Escalada de Privilegios

- Evasión de Defensas

- Recopilación de información

- Instalación de herramientas y comunicación por red con C2

- Exfiltración de Datos e impacto en el Sistema

OWASP WSTG

La OWASP Web Security Testing Guide (WSTG) es una guía de referencia y conjunto de mejores prácticas para llevar a cabo pruebas de seguridad en aplicaciones web.

OWASP, la Open Web Application Security Project, es una organización dedicada a mejorar la seguridad de las aplicaciones web y proporcionar recursos y conocimientos a la comunidad de seguridad informática.

Marco OWASP WSTC

- Identificación y autenticación de usuarios

- Control y manejo de sesiones

- Pruebas de Control de Acceso

- Pruebas en la capa de aplicación, la capa de presentación, la capa de lógica empresarial y la de datos.

- Pruebas de seguridad en móviles

- Pruebas de seguridad de API

- Seguridad de Contenedores Docker y Kubernetes

- Seguridad Cloud

- Seguridad en Red y Configuración del servidor

- Seguridad de autenticación Single Sign-On

- Seguridad de Protección de Datos y Privacidad

- Seguridad en la capa de transporte SSL/TLS

- Seguridad en Desarrollo

- Seguridad en Proyectos Open Source

- Integración de herramientas de prueba

- Informe final

NIST SP 800-115

Documento creado por el Instituto Nacional de Estándares y Tecnología (NIST), que forma parte del Departamento de Comercio de EE. UU. NIST SP 800-115 proporciona a las organizaciones pautas sobre la planificación y realización de pruebas de seguridad de la información.

Reemplazó al documento estándar anterior, SP 800-42.

SP 800-115 se considera un estándar industrial para orientación sobre pruebas de penetración y se menciona en muchos otros estándares y documentos de la industria.

Marco NIST SP 800-115

- Identificación del Objetivo

- Técnicas de Análisis de Objetivo

- Validación de vulnerabilidades para llevar a cabo el ataque

- Elaboración del Plan de Ataque

- Ejecución del plan de ataque.

- Actividades Post-Explotación

- Informe de vulnerabilidades y de resultados

OSSTMM

El OSSTMM (Open Source Security Testing Methodology Manual) es un manual de metodología de pruebas de seguridad de código abierto que proporciona un marco y directrices detalladas para llevar a cabo pruebas de seguridad.

Fue desarrollado por la organización ISECOM (Institute for Security and Open Methodologies) y se utiliza para evaluar la seguridad de sistemas, redes y aplicaciones.

Marco de OSSTMM

- Evaluación de la Seguridad Física

- Seguridad de la Red

- Seguridad de los Sistemas

- Evaluación de Aplicaciones

- Seguridad en las comunicaciones

- Seguridad en las transacciones electrónicas

- Seguridad de la información

- Evaluación de Vulnerabilidades

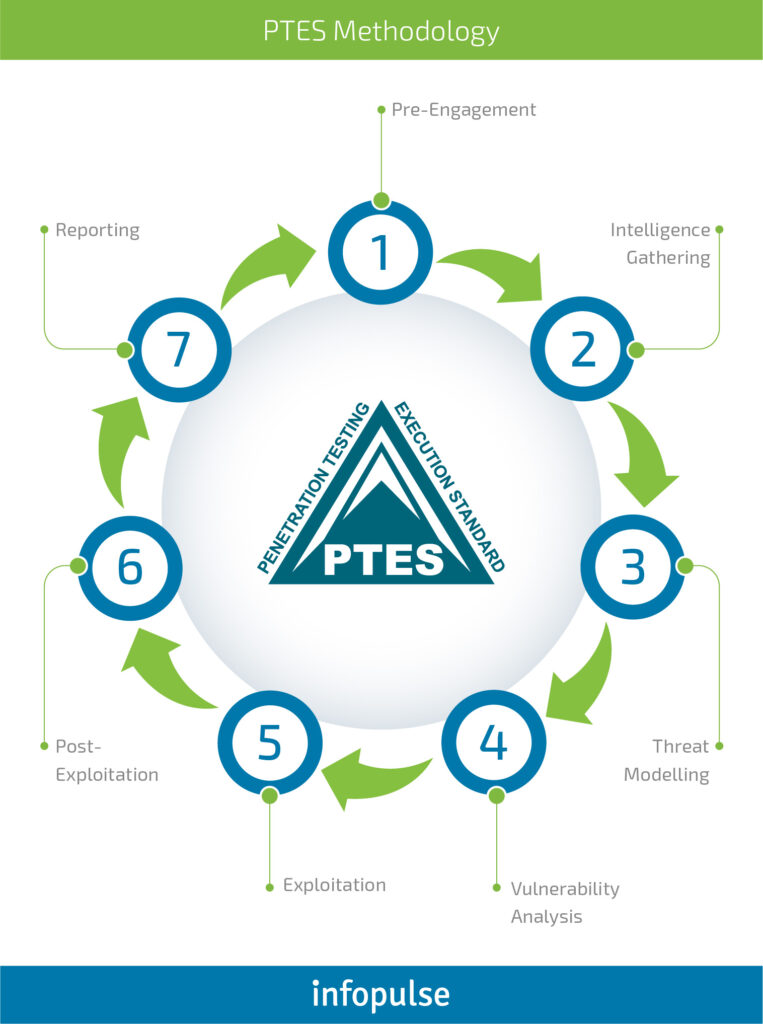

PTES

El PTES, que significa Penetration Testing Execution Standard, es un estándar y marco de referencia utilizado en pruebas de penetración y evaluaciones de seguridad.

Fue desarrollado para proporcionar una guía estructurada y un conjunto de mejores prácticas que los profesionales de seguridad pueden seguir al realizar pruebas de penetración en sistemas y redes.

Marco del PTES

- Preparación de documentos legales y permisos

- Recolección de inteligencia e información

- Modelado de Amenazas y Riesgos

- Análisis de Vulnerabilidades

- Explotación de vulnerabilidades

- Post-Explotación del Sistema comprometido

- Elaboración de un reporte

- Restauración del sistema, análisis de las acciones y reunión con cliente.

ISSAF

El ISSAF (Information Systems Security Assessment Framework) es un marco de referencia que se utiliza para realizar evaluaciones y pruebas de seguridad de sistemas de información.

Este marco proporciona una metodología detallada y estructurada para evaluar la seguridad de sistemas de información y redes.

Marco de ISSAF

- Fase de Preparación

- Fase de Recopilación de Información

- Fase de Evaluación de Riesgos

- Fase de Evaluación de Seguridad Técnica

- Fase de Evaluación de Seguridad Operativa

- Fase de Evaluación de Seguridad Física

- Fase de Evaluación de Seguridad Humana

- Documentación de Resultados, Seguimiento y cierre.